Shipping e Cibersegurança

Artigo escrito por Pedro Galveia, Ship/Yard/EC/Ops Specialist with NAVIS N4 @ Global Logistics Center (GLC) - Yilport Ibéria

Enquanto disfrutamos de uma qualquer esplanada junto ao oceano neste país virado ao mar, não imaginamos a quantidade de navios que passam diariamente na nossa costa; mais além do que os nossos olhos vislumbram; nem tão pouco o tráfego mundial de embarcações. Num sentido mais humano, poderemos dizer que o mundo «Google» nos controla.

Numa vertente mais direcionada para as cargas, serão outros os atores que reinam. Os sinais GPS, radiofrequências, sistemas Bluetooth, equipamentos portuários com sensores (IIoT – Industrial Internet of Things) ou plataformas online, informam os sistemas por onde andam as cargas que enviamos ou recebemos, e fazem mexer equipamentos nos terminais portuários.

Em junho de 2017 a Maersk (um dos maiores operadores mundiais do transporte marítimo) foi atingida por um ciberataque (Vírus NotPetya), que entrou nos seus sistemas através de um software usado pela empresa na Ucrânia.

O ataque não teria como alvo este operador e armador, mas as consequências foram devastadoras. Através de um simples computador infetado, toda a rede sofreu danos levando a que alguns terminais e as suas operações comerciais ficassem bloqueadas durante semanas. Recentemente, outro grande operador mundial foi alvo de ataque informático, tendo, igualmente, deixado marcas com os seus clientes ao ficarem privados algumas semanas da informação sobre o paradeiro das suas cargas.

Atualmente, são; ou deveriam ser; grandes as preocupações em termos de proteção destes casos. Também os navios são alvos deste tipo de ameaças, com ataques à navegação por GPS, usando técnicas de «ilusão» do sinal e da localização exata num dado momento; levando a que as embarcações sejam desviadas/acedidas intencionalmente com as apelidadas técnicas de GPS Jamming e Spoofing.

Este tipo de ataques, atualmente, tem, de acordo com algumas notícias; motivações políticas de controlo das ferramentas de posicionamento global (GPS), nomeadamente nos equipamentos que usem o sistema GPS (americano), GLONASS (russo), Beidou ou Compass (chinês) ou o Galileo (europeu), tendo sido registados em algumas zonas do globo mais sensíveis, bloqueios temporários de certos sistemas, levando alguns navios a terem posições GPS, 200 ou 300 quilómetros terra dentro.

Existem também algumas motivações associadas aos ciberataques que passam pela espionagem, pelo ativismo ou «hacktivismo» (em busca do simples reconhecimento de vulnerabilidades ou pela desativação de instalações, por exemplo), pela vertente criminal (através do roubo de cargas, ganhos financeiros ou fuga a impostos) ou pelo terrorismo. Ao mesmo tempo, assistimos ao crescimento do interesse de navios não tripulados – sendo certo que inicialmente estes servirão apenas para fins muito específicos – já que a conetividade imposta para este tipo de navios aumenta o apetite por ataques. A inovação continua assim ávida no setor do shipping, através da desmaterialização de processos, eliminação da componente papel e novos desenvolvimentos tecnológicos que estão sempre a surgir, trazendo à digitalização e à conetividade, grandes oportunidades ao nível das vulnerabilidades.

Os ataques informáticos no setor portuário cresceram cerca de 400% no ano 2020, de acordo com a empresa israelita Naval Dome. Um aumento das técnicas de malware, ransomware e phishing, aliados às restrições de mobilidade mundiais, levaram a que muitas atualizações ficassem por fazer em determinados momentos, deixando o sistema vulnerável e sujeito a ser explorado. A assistência remota foi a solução encontrada para resolver alguns destes problemas. O teletrabalho global, potenciou ainda mais esta desproteção; com muito material alugado que não preenchia os requisitos de segurança das empresas; sendo essas atualizações feitas ao longo do tempo.

A cibersegurança pode ter procedimentos tão simples como os de proteção de uma pandemia. Cuidados básicos, como o uso da máscara no caso da Covid, podem igualmente ser fundamentais para travar ou minorar o potencial de ataques.

Os utilizadores dos sistemas, constituem uma das principais fontes de entrada de potenciais ataques. Medidas de segurança mais apertadas, não são normalmente compatíveis com as necessidades dos utilizadores, que normalmente arranjam forma de as contornar.

Tem que haver uma passagem dessa cultura a todos os elementos das organizações, mostrando o que está a ser feito, a necessidade de ser feito, e enunciando casos de exposição reais. Desta forma, também eles atuarão como escudos do sistema, juntamente com os updates e patches dos sistemas, os sistemas antí-virus, as firewalls, e demais sistemas de proteção da informação da empresa. É necessário um investimento constante nestas políticas, e monitorização dos dados, de modo a perceber, antecipar e proteger de possíveis ataques. A crescente externalização de recursos em termos de segurança informática (SaaS – Security as a service), deixa algumas empresas sem recursos próprios para lidar com estes problemas.

Pode ser uma fragilidade, contudo se o serviço for executado por verdadeiros profissionais, transforma-se numa mais valia ao nível da proteção ao serem usados standards mais elevados e mantendo as atualizações constantes ao nível da segurança informática.

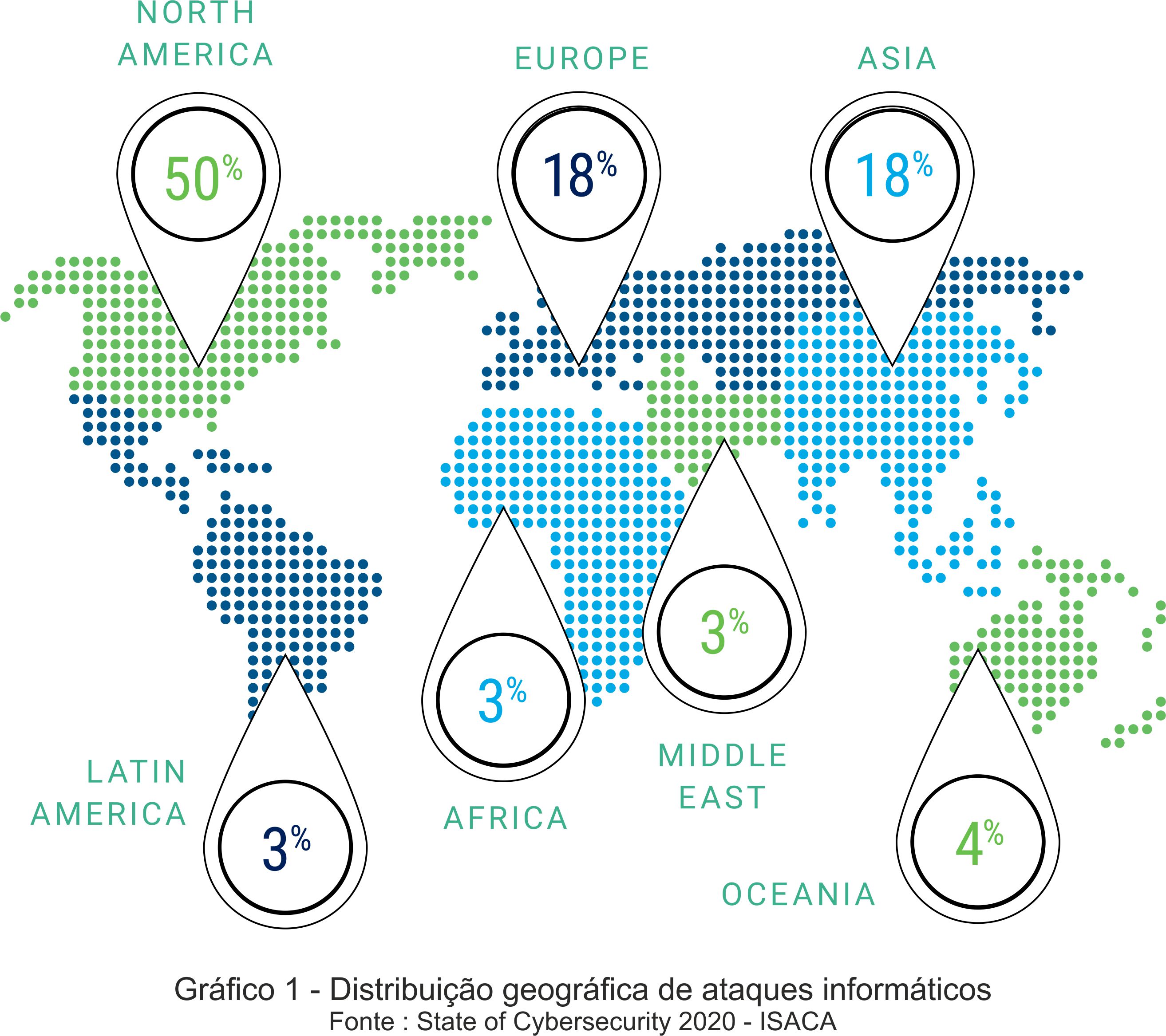

Segundo a ISACA, a nível mundial e de um modo genérico, as empresas tecnológicas e de consultoria representam a maior fatia das vítimas de ciberataques registados (24%), seguidos pelas financeiras/banca (22%), do setor do retalho e distribuição (3%) e dos transportes (2%). A América do Norte é das zonas mais afetadas, à frente da Europa e da Ásia (Gráfico 1). São conhecidos ciberataques, um pouco por todo o globo, ao setor do transporte marítimos no passado ano.

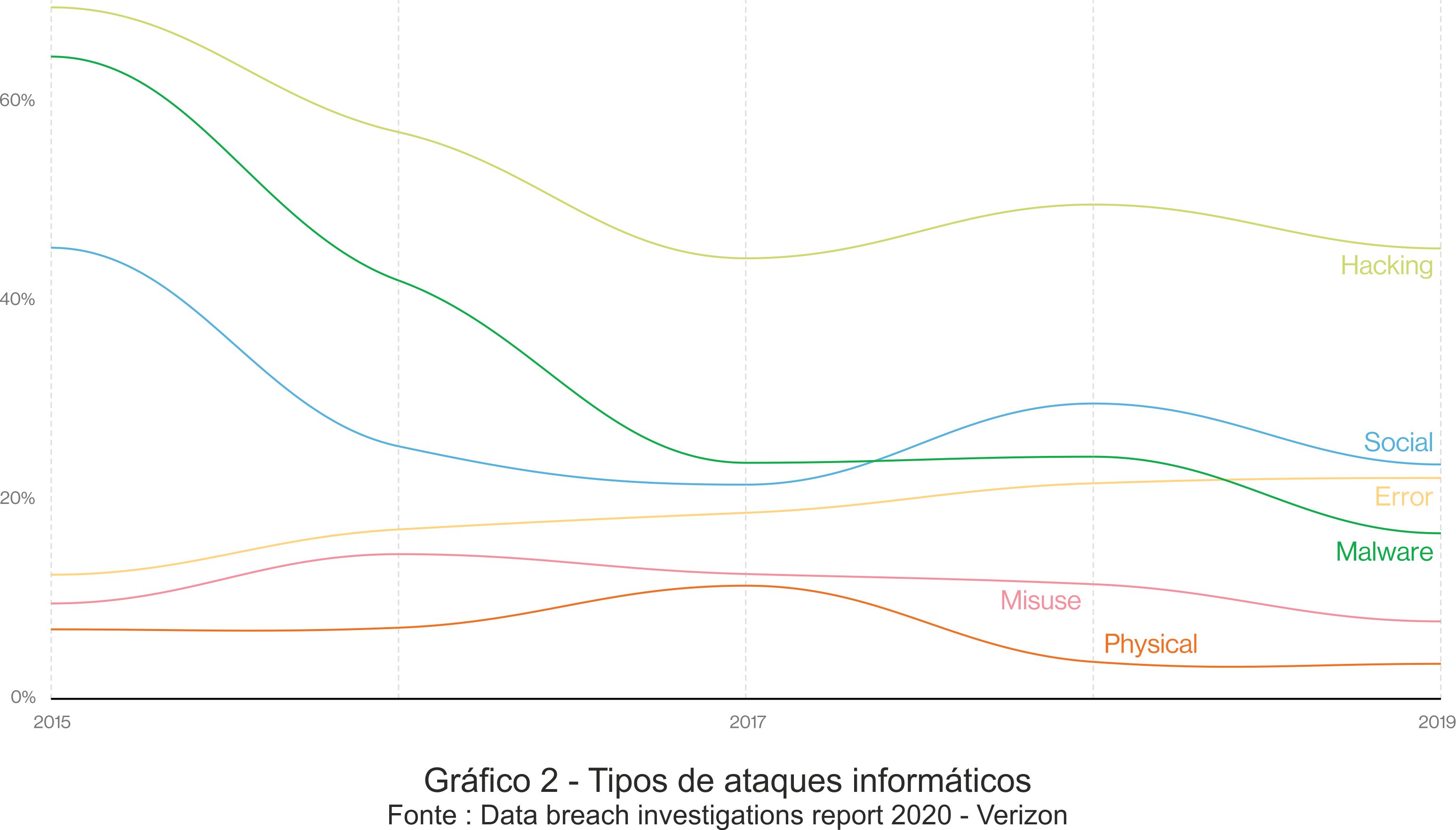

De acordo com um relatório da Verizon sobre as fugas de informação em 2019; com cerca de 157 mil acontecimentos registados; o erro humano (“Error”) foi o critério que indiscutivelmente, mais cresceu (Gráfico 2), mantendo, até hoje, essa tendência. Todos nós, colaboradores, de algum modo potenciamos, através de comportamentos negligentes, – muitas vezes impercetíveis até para nós mesmos – falhas no sistema que podem de algum modo ser aproveitadas para o acesso a informação indevida, ou gerar pontos de entrada e de lançamento de ataques informáticos.

Segundo a Verizon; ao analisar em detalhe o setor dos transportes e armazenamento; dos 112 incidentes registados, 67 deles originaram acesso indevido a informações das empresas visadas. O ataque a plataformas informáticas com motivações financeiras (ramsonware), tem sido dominante neste tipo de ataques, usando em alguns casos, a engenharia social com outras técnicas associadas para a invasão dos nos sistemas.

Recentemente uma empresa de ethical hacking fez um dos seus testes junto de um operador global do transporte marítimo, entrando nos sistemas de comunicação de um determinado navio. Os resultados foram curiosamente dececionantes. O navio encontrava-se numa capital europeia em operações, e a intrusão podia deixar a embarcação apenas com cartas de navegação em papel e sinais marítimos por bandeiras. Devido ao ethical hacking, os avisos que têm que ser feitos ao operador, foram também, objeto de análise. Quando finalmente conseguiram avisar das falhas – após várias tentativas de contato sem sucesso; não existiu grande preocupação com esta questão, mesmo tendo sido notificados do que estava a ocorrer e do potencial do ataque. O uso das melhores práticas de proteção não se veio a registar, e as falhas foram muitas, tendo as proteções sido facilmente ultrapassadas. Podiam ter deixado todos os sistemas de comunicação do navio inoperacionais, sem ligação à internet ou contato com o exterior, incluindo ao operador do navio. Os sistemas tinham os utilizadores e as senhas de administração de acesso defaults, as mesmas utilizadas pelos fabricantes. Em cerca de 7 minutos localizaram o alvo do ataque (navio), e o sistema Vsat que tinha, igualmente, utilizadores e senhas do fabricante, facilitando o acesso indevido e correndo o risco de ficarem com todos os dados de acesso com o perfil de administração acedidos alterados. Todas as senhas dos utilizadores dos sistemas a bordo estavam encriptadas, mas ao fim de duas horas, e com recurso a software de desencriptação específico, os nomes dos utilizadores e suas senhas de todos os sistemas do navio ficaram disponíveis. Estes problemas podem ainda ser encontrados em alguns navios a sair do estaleiro e prontos a entrarem no mercado, de acordo com especialistas.

Hoje em dia, tanto os navios como os terminais, bem como todos os seus equipamentos, desde os escritórios, a telemóveis e equipamentos portuários dispõem de inúmeros pontos de acesso aos sistemas. É imperativo proteger cada um desses pontos, com a mesma política com que se protegem os servidores. Cada ponto é um ponto de entrada.

Um casino foi vítima de um ciberataque, através do acesso ao termómetro wireless de um aquário, que reportava a temperatura da água a um computador ligado à rede. Este pequeno ponto de rede, depressa passou a ter um tráfego superior a 10 gigabytes num curto espaço de tempo, gerando suspeitas e deteção da intrusão, depois de a mesma já estar em prática há algum tempo. A vulnerabilidade pode ser encontrada em cada ponto da rede. Cabe também aos utilizadores zelarem pelos sistemas, protegendo os mesmos e seguindo as regras de segurança.